Diseñado por: José Alexis Correa Valencia

El Módulo de Mantenimiento de Activos es una solución basada en la nube diseñada para optimizar la gestión de activos dentro de una organización. Permite la creación y administración de un inventario detallado de activos, el seguimiento de su estado (operativo, en mantenimiento, fuera de servicio), y la programación de mantenimientos preventivos y correctivos. Con funciones de notificaciones inteligentes y la capacidad de almacenar evidencia de los mantenimientos realizados, este módulo asegura una gestión eficiente y en tiempo real, reduciendo costos, aumentando la productividad y prolongando la vida útil de los equipos. Además, su interfaz intuitiva y accesibilidad desde cualquier dispositivo con conexión a Internet lo convierten en una herramienta clave para empresas que buscan una administración precisa y ágil de sus activos.

El Módulo de Mantenimiento de Activos podría contar con las siguientes opciones en el menú principal para facilitar su navegación y el acceso a las funcionalidades clave:

- Dashboard

- Vista general de los activos, alertas y estadísticas de mantenimiento (visualización de estado de activos, mantenimientos próximos, alertas críticas, etc.).

- Gestión de Activos

- Listado de Activos: Crear, editar y eliminar activos.

- Detalles del Activo: Acceso a información detallada de cada activo (tipo, modelo, número de serie, ubicación, etc.).

- Estado de los Activos: Ver y actualizar el estado de cada activo (operativo, en mantenimiento, fuera de servicio).

- Mantenimientos

- Calendario de Mantenimientos: Visualización del calendario con mantenimientos preventivos y correctivos programados.

- Programar Mantenimiento: Crear nuevos mantenimientos preventivos y correctivos.

- Historial de Mantenimiento: Ver registros de mantenimientos realizados, incluyendo detalles, evidencias (imágenes, documentos) y fechas.

- Notificaciones

- Alertas y Recordatorios: Configurar alertas automáticas de mantenimiento, vencimiento de garantías, o eventos críticos.

- Historial de Notificaciones: Ver todas las alertas y recordatorios enviados.

- Reportes

- Generar Reportes: Crear reportes sobre el estado de los activos, mantenimiento realizado, costos asociados, etc.

- Análisis de Desempeño: Reportes sobre eficiencia de mantenimiento y vida útil de los activos.

- Configuración

- Usuarios y Roles: Administrar permisos de acceso y roles dentro del sistema.

- Parámetros de Mantenimiento: Configurar intervalos de mantenimiento, recordatorios y otras preferencias del sistema.

- Integraciones: Configurar integraciones con otras herramientas (por ejemplo, ERP o sistemas de inventario).

- Ayuda y Soporte

- Documentación: Acceso a manuales y guías de usuario.

- Soporte Técnico: Opción de contacto para recibir asistencia o reportar incidencias.

- Cerrar Sesión

- Para salir del sistema de manera segura.

Estas opciones facilitarán a los usuarios gestionar, configurar y analizar el mantenimiento de sus activos de manera eficiente, mientras mantienen un control total sobre las operaciones.

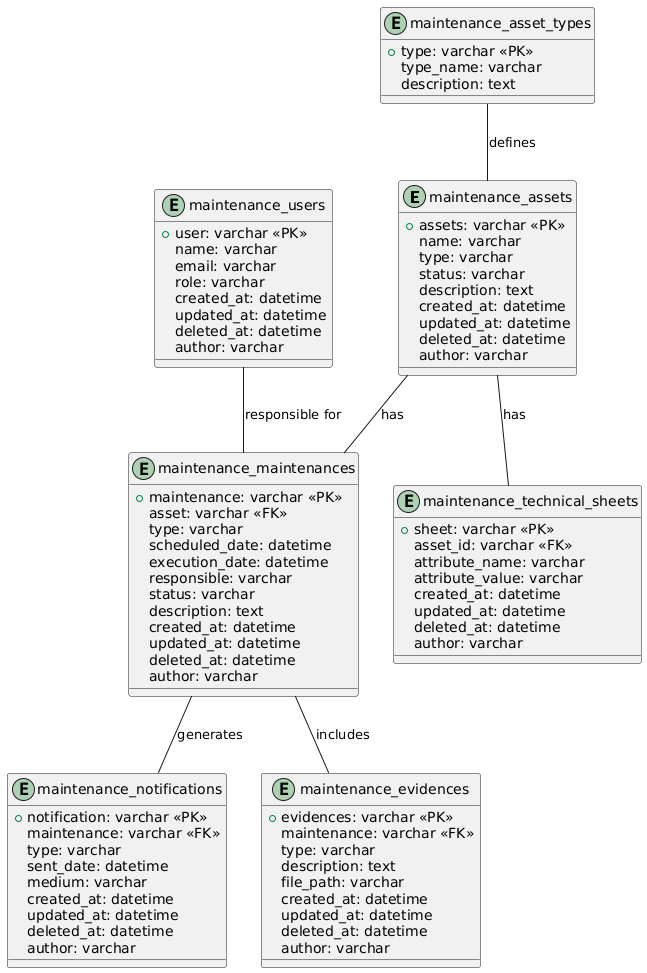

Descripción Completa del Diagrama y su Utilización

El diagrama propuesto es un Modelo Entidad-Relación (ER) diseñado para gestionar el mantenimiento de activos en una organización, con una estructura flexible que permite manejar diferentes tipos de activos (como equipos, vehículos, maquinaria, etc.) y sus respectivas características técnicas, mantenimientos, notificaciones, evidencias y usuarios responsables. Este diagrama define claramente las tablas de la base de datos, sus relaciones y cómo los datos serán almacenados, organizados y utilizados en el sistema.

Entidades y sus Descripciones

maintenance_assets:- Propósito: Esta tabla contiene los activos registrados en el sistema, que son los elementos sobre los que se realizarán mantenimientos.

- Campos:

- assets: Identificador único para cada activo (clave primaria).

- name: Nombre del activo (por ejemplo, «Computadora», «Camión», etc.).

- type: Tipo de activo (puede ser ‘Equipo’, ‘Vehículo’, etc.), lo que permite categorizarlos.

- status: Estado actual del activo (por ejemplo, «Operativo», «En Mantenimiento», «Fuera de Servicio»).

- description: Descripción detallada del activo (opcional).

- created_at, updated_at, deleted_at: Campos de auditoría para el registro de fechas de creación, actualización y eliminación (para mantener la trazabilidad).

- author: Nombre del usuario que creó o actualizó el registro.

maintenance_asset_types:- Propósito: Define los diferentes tipos de activos que el sistema puede gestionar, proporcionando un marco de referencia sobre qué atributos deben aplicarse a cada tipo de activo.

- Campos:

- type: Tipo de activo (clave primaria), como ‘Equipo’, ‘Vehículo’, ‘Maquinaria’, etc.

- type_name: Descripción o nombre del tipo de activo.

- description: Descripción detallada sobre el tipo de activo.

maintenance_technical_sheets:- Propósito: Esta tabla almacena las características técnicas asociadas con cada activo, de manera flexible. Los activos pueden tener diferentes atributos dependiendo de su tipo (por ejemplo, un vehículo podría tener ‘Kilometraje’ y un equipo podría tener ‘Marca’).

- Campos:

- sheet: Identificador único de la ficha técnica (clave primaria).

- asset_id: Relación con el activo correspondiente (clave foránea que hace referencia a

maintenance_assets). - attribute_name: Nombre del atributo técnico (por ejemplo, ‘Modelo’, ‘Placa’, ‘Marca’).

- attribute_value: Valor del atributo técnico (por ejemplo, ‘Toyota’, ‘AB1234’).

- created_at, updated_at, deleted_at: Campos de auditoría.

- author: Nombre del usuario que creó o actualizó el atributo.

maintenance_maintenances:- Propósito: Registra los mantenimientos realizados sobre los activos. Cada mantenimiento está vinculado a un activo y tiene información sobre el tipo de mantenimiento, las fechas y el responsable.

- Campos:

- maintenance: Identificador único del mantenimiento (clave primaria).

- asset: Relación con el activo sobre el cual se realizó el mantenimiento (clave foránea que hace referencia a

maintenance_assets). - type: Tipo de mantenimiento (por ejemplo, ‘Preventivo’, ‘Correctivo’).

- scheduled_date, execution_date: Fechas programada y ejecutada para el mantenimiento.

- responsible: Persona o usuario responsable de realizar el mantenimiento.

- status: Estado del mantenimiento (por ejemplo, «Pendiente», «Completado»).

- description: Descripción adicional sobre el mantenimiento realizado.

- created_at, updated_at, deleted_at: Campos de auditoría.

- author: Nombre del usuario que creó o actualizó el mantenimiento.

maintenance_notifications:- Propósito: Gestiona las notificaciones generadas para cada mantenimiento. Estas notificaciones pueden ser alertas sobre mantenimientos programados, recordatorios, actualizaciones, etc.

- Campos:

- notification: Identificador único de la notificación (clave primaria).

- maintenance: Relación con el mantenimiento correspondiente (clave foránea que hace referencia a

maintenance_maintenances). - type: Tipo de notificación (por ejemplo, ‘Alerta’, ‘Recordatorio’).

- sent_date: Fecha en que se envió la notificación.

- medium: Medio de la notificación (por ejemplo, ‘Correo’, ‘SMS’, ‘Notificación emergente’).

- created_at, updated_at, deleted_at: Campos de auditoría.

- author: Nombre del usuario que envió o gestionó la notificación.

maintenance_evidences:- Propósito: Almacena las evidencias relacionadas con cada mantenimiento. Estas pueden incluir fotos, informes, o cualquier tipo de archivo que sirva como evidencia de que el mantenimiento se ha realizado.

- Campos:

- evidences: Identificador único de la evidencia (clave primaria).

- maintenance: Relación con el mantenimiento correspondiente (clave foránea que hace referencia a

maintenance_maintenances). - type: Tipo de evidencia (por ejemplo, ‘Foto’, ‘Documento’, ‘Informe’).

- description: Descripción adicional sobre la evidencia (opcional).

- file_path: Ruta del archivo o enlace al archivo de evidencia.

- created_at, updated_at, deleted_at: Campos de auditoría.

- author: Nombre del usuario que subió o gestionó la evidencia.

maintenance_users:- Propósito: Almacena los usuarios que interactúan con el sistema, en especial aquellos que son responsables de los mantenimientos.

- Campos:

- user: Identificador único del usuario (clave primaria).

- name: Nombre del usuario.

- email: Correo electrónico del usuario.

- role: Rol del usuario (por ejemplo, ‘Administrador’, ‘Técnico’, ‘Supervisor’).

- created_at, updated_at, deleted_at: Campos de auditoría.

- author: Nombre del usuario que creó o gestionó el registro.

Relaciones entre Entidades

maintenance_assetstiene múltiplesmaintenance_maintenances: Un activo puede tener varios mantenimientos a lo largo del tiempo.maintenance_maintenancesgenera múltiplesmaintenance_notifications: Cada mantenimiento puede generar una o más notificaciones.maintenance_maintenancespuede incluir múltiplesmaintenance_evidences: Cada mantenimiento puede tener varias evidencias asociadas.maintenance_assetstiene múltiplesmaintenance_technical_sheets: Cada activo puede tener varios atributos técnicos asociados.maintenance_userses responsable de uno o másmaintenance_maintenances: Los usuarios (por ejemplo, técnicos) son responsables de la realización de mantenimientos.

Utilización del Sistema

Este sistema está diseñado para gestionar eficientemente el ciclo de vida de los activos, sus mantenimientos, notificaciones y evidencias. Aquí algunos casos de uso clave:

- Gestión de Activos: Puedes agregar nuevos activos y asignarles un tipo (por ejemplo, equipo, vehículo), describirlos, y almacenar sus características técnicas en fichas técnicas. A medida que se incorporen nuevos tipos de activos, se podrán agregar fácilmente con un tipo nuevo en

maintenance_asset_typesy características específicas enmaintenance_technical_sheets. - Mantenimientos: Los usuarios pueden registrar los mantenimientos programados y realizados sobre los activos, asignar responsables y estados de cada mantenimiento (pendiente, completado), y asociarles notificaciones para garantizar que los mantenimientos sean realizados a tiempo.

- Notificaciones y Alertas: El sistema puede enviar recordatorios automáticos para mantenimientos programados o vencidos, utilizando diversos medios (correo electrónico, SMS, etc.).

- Evidencias: El sistema permite almacenar evidencias de los mantenimientos realizados, como fotos de reparaciones, informes o documentos, proporcionando una trazabilidad completa del mantenimiento de los activos.

- Usuarios y Roles: Los usuarios pueden ser asignados a roles específicos dentro del sistema (técnicos, supervisores, administradores), lo que facilita la asignación de responsabilidades y el seguimiento de los mantenimientos realizados.

Este modelo permite gestionar no solo los activos y sus mantenimientos, sino también los flujos de trabajo asociados (notificaciones, evidencias) de manera escalable y flexible.