«Sabemos exactamente dónde están los complejos. Si podemos determinar qué compuesto utilizan y colaborar con SpaceX, podremos impedir que los criminales instalen Starlink», asevera Rome. Las políticas de la compañía establecen que SpaceX puede cancelar los servicios a los usuarios si participan en actividades «fraudulentas» o si un sistema se utiliza en lugares no autorizados. La empresa ya ha enviado correos electrónicos a usuarios de lugares en los que no ofrece servicios oficialmente y ha amenazado con cerrar cuentas.

Estafas, trata e internet por satélite

El uso de Starlink se produce en un momento en que las autoridades de Tailandia, Myanmar y China intentan tomar medidas energéticas contra los compuestos de estafa, liberando a miles de personas. No obstante, los servicios de apoyo a las víctimas de trata se han enfrentado a los recortes de financiación en la Agencia para el Desarrollo Internacional (USAID, por sus siglas en inglés) por parte del Departamento de Eficiencia Gubernamental (DOGE) encabezado por Musk.

Por otro lado, la propiedad de Musk de la red de satélites mientras trabaja como empleado federal ha sido objeto de un creciente escrutinio, con informes que sugieren que las conexiones Starlink podrían ser desconectadas en Ucrania. De igual forma, la Administración Federal de Aviación de estaría ampliando el uso de dispositivos Starlink. «Nuestra propia tecnología se está utilizando en contra nosotros. Starlink es una empresa estadounidense, y es la columna vertebral para que estos malos actores puedan acceder a nuestro territorio», reitera West, fundador de la organización sin fines de lucro Operation Shamrock para actuar contra los estafadores de inversiones.

WIRED envió a SpaceX una lista de preguntas sobre el supuesto uso de Starlink en recintos de estafas, incluidas las coordenadas de los mismos, en los que se han conectado teléfonos a la red. La compañía no respondió a la solicitud de comentarios. «Si SpaceX tiene conocimiento de que un terminal Starlink está siendo utilizado por una parte sancionada o no autorizada, investigamos la reclamación y tomamos medidas para desactivarla», mencionó previamente la empresa.

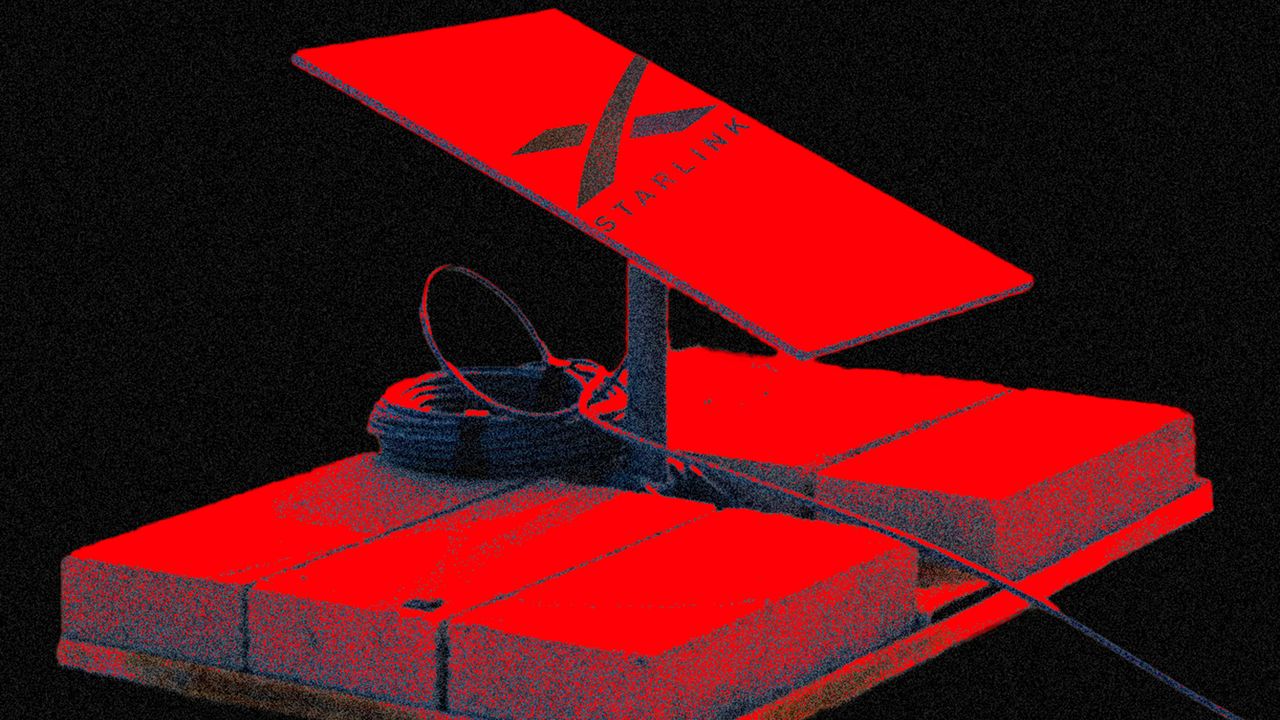

Uso de Starlink en el recinto de la estafa de KK Park

Cada punto representa un registro de teléfono con conexión Starlink. En KK Park se recogieron 24,000 registros de 127 dispositivos entre noviembre de 2024 y febrero de 2025.

La frontera montañosa que separa Myanmar de Tailandia se extiende a lo largo de 2,414 kilómetros. Alrededor de 3,200 kilómetros de la frontera sigue el río Moei, donde docenas de complejos han sustituido a los valles en los últimos cinco años. Rome describe que las autoridades han identificado 75 complejos en Myanmar, Camboya y Laos, 40 de ellos en la región de Myawaddy. Desde afuera, los complejos parecen hoteles o zonas residenciales, pero están rodeados de altas vallas, torres de vigilancia y guardias armados. Se ha traficado con personas de más de 60 países. Según un informe de la ONU de 2023, es probable que unas 120,000 personas estén retenidas en recintos de estafa en todo Myanmar, y otras 100,000 cautivas en Camboya. De acuerdo con informes locales, Starlink tiene un acuerdo para aumentar su disponibilidad en Camboya.

Dentro de los complejos, que suelen tener estrechos vínculos con grupos chinos de delincuencia organizada y sindicatos de apuestas en línea, se suele obligar a las víctimas a trabajar día y noche para estafar a cientos de personas simultáneamente. Esto incluye la realización de estafas de larga duración, en las que los delincuentes han ganado hasta 75,000 millones de dólares en los últimos años. Si las víctimas se niegan, suelen ser golpeadas o torturadas. Escapar o pagar un cuantioso rescate son las únicas salidas.

El estafador depende de la conexión a internet

Las conexiones estables a internet son cruciales para el éxito de las operaciones: desde la captación inicial de posibles víctimas de trata con falsos anuncios de empleo hasta la estafa diaria y, en última instancia, el lavado de dinero. Palm Naripthaphan, asesor ejecutivo de la Comisión Nacional de Radiodifusión y Telecomunicaciones (NBTC, por sus siglas en inglés) de Tailandia, afirma que los centros de estafa de la frontera utilizan conexiones móviles de operadores de Myanmar o del país tailandés. También pueden conectarse a cables de fibra óptica o pasarlos a través del río Moei. Según Naripthaphan, es aquí donde se destaca Starlink.

El sistema de satélites de Musk se compone de múltiples elementos. Más de 6,000 satélites Starlink orbitan la Tierra y transmiten la conectividad a internet a antenas blancas y rectangulares apodadas Dishy McFlatface. Algunas son portátiles y fáciles de instalar, y proporcionan conexión en zonas donde hay pocas o ninguna otra opción, incluidas zonas en guerra como Ucrania.